- Home

- X Platform

- Sicherheit

Verwalten der Balance zwischen Sicherheit und Benutzerfreundlichkeit

Alle Teile der EXOR X-Plattform zusammen bilden eine funktionierende Brücke zwischen dem Bedarf an hoher Sicherheit und der Benutzerfreundlichkeit eines IIoT-Systems. Zwischen diesen beiden Seiten muss ein Kompromiss gefunden werden.

Mit der Corvina Cloud von EXOR können Administratoren auf alle mit dem Netzwerk verbundenen Geräte einfach und sicher zugreifen, sie überwachen und verwalten. Das Wahren eines Gleichgewichts wird damit wesentlich effizienter und effektiver.

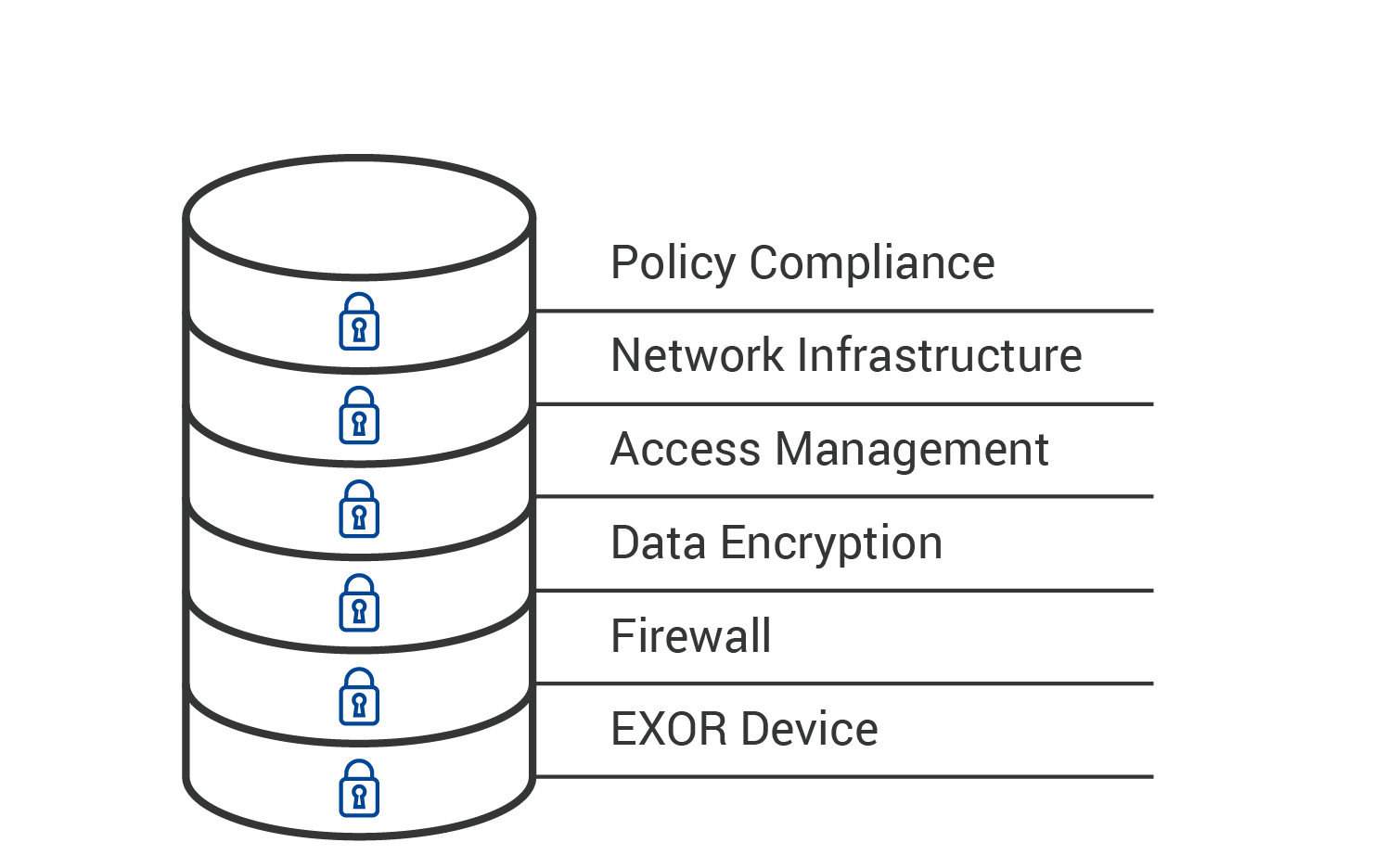

Mehrschichtige Sicherheit

Der Sicherheitsansatz von EXOR basiert auf den folgenden internationalen Richtlinien:

- IEC 62443

- NIST Cyber security Framework 1.0

Ähnlich wie der im Entstehen begriffene Branchenstandard verfügt EXOR über mehrere Sicherheitsebenen, mit denen unsere Kunden so weit wie möglich geschützt sind, aber gleichzeitig tatsächlich ihr Geschäft betreiben können. Sicherheit muss robust sein, darf aber die betrieblichen Anforderungen nicht beeinträchtigen. Das ist der schwierige Ausgleichspunkt, den wir mit jedem unserer Kunden erreichen wollen.

Firewall

Filter-/Firewall-Funktion für IP, Port, und Protokoll erhältlich. Eingeschränkter Zugriff je nach Benutzer, Gruppe, Standort für alle oder einzelne Geräte.

Mit den kombinierten Einrichtungsmerkmalen von Organisations- und Benutzerverwaltung erhalten Administratoren umfassende Flexibilität bei der Auswahl von Filter- und Firewall-Regeln. Geräte, Benutzer, Abteilungen und sogar einzelne E/A-Ports können konfiguriert werden.

Die Firewall-Einstellungen können für das Unternehmen zu 100 % konfiguriert werden. Die Abteilung muss dies sicherstellen, damit das Unternehmen effektiv arbeiten kann. Der Zugriff auf die IP-Adresse des Geräts, Ports, FTP- und HTTP-Server können alle konfiguriert werden.

Verschlüsselung des Traffics

VPN-Sitzungen sind mit dem SSL/TLS-Protokoll end-to-end-verschlüsselt

Die Kommunikation zwischen dem Remote-Benutzer und dem Gerät erfolgt vollständig verschlüsselt mit dem SSL/TLS-Protokoll, wodurch Authentizität, Integrität und Vertraulichkei.t der Daten gewährleistet sind.

Alle Benutzer und EXOR-Geräte werden mit x509 SSL-Zertifikaten authentifiziert. Zudem wird der End-to-End-Traffic mit starken symmetrischen und asymmetrischen Algorithmen verschlüsselt, die zur Suite für die SSL/TLS-Protokollverschlüsselung gehören.

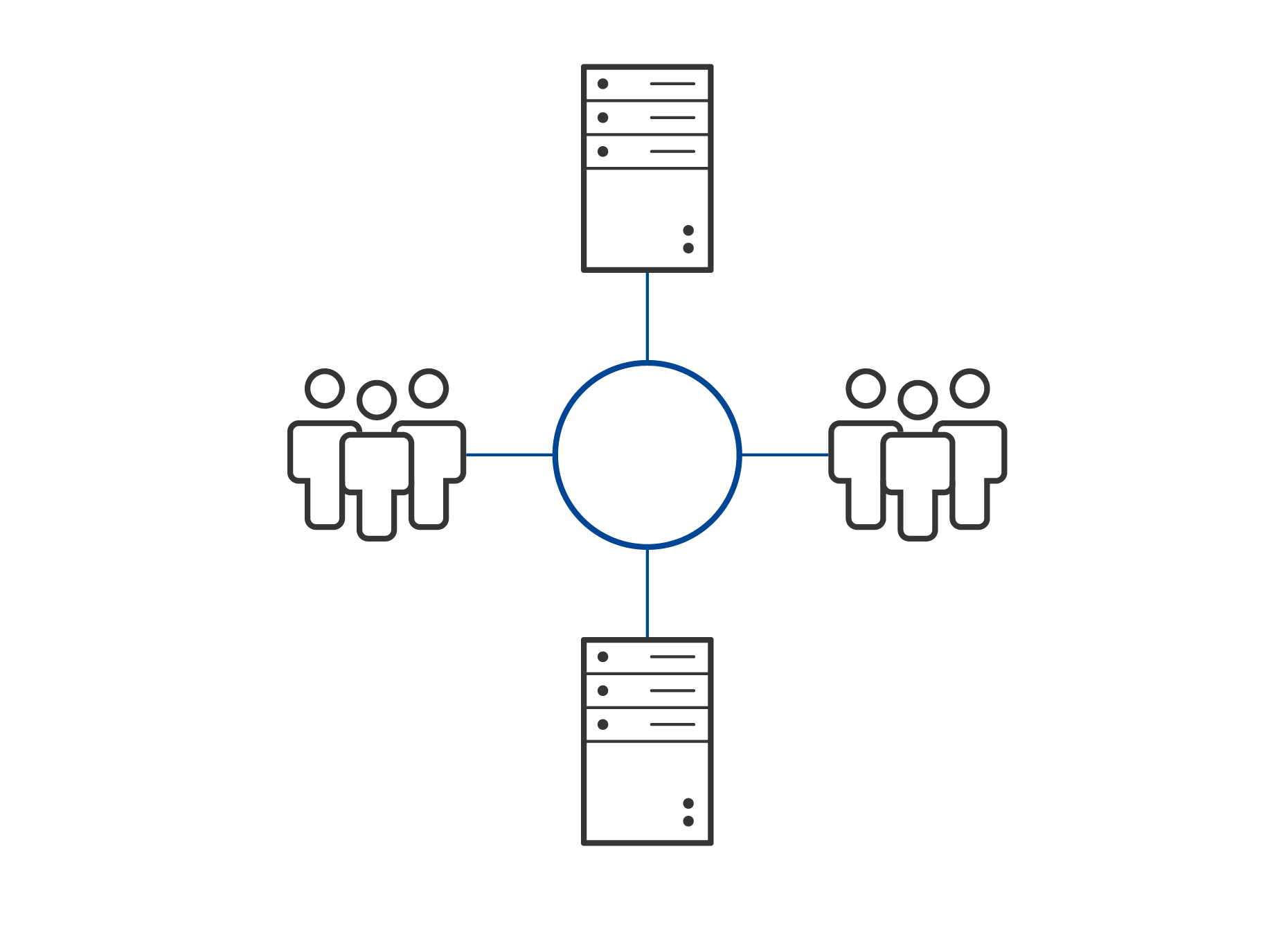

Benutzer- und Zugriffsverwaltung

Eindeutige Benutzeranmeldungen, konfigurierbare Benutzerrechte für verschiedene Geräte, Zwei-Faktor-Authentifizierung, Rückverfolgbarkeit der Verbindung

Die Anzahl der Benutzer, die auf das xCloud-Konto angewendet werden kann, ist in keinerlei Hinsicht begrenzt. Für jeden Benutzer können eigene Logins erstellt werden, so dass der Zugriff bei Bedarf einfach geändert und widerrufen werden kann.

Administratoren haben die volle Kontrolle und können den direkten Zugriff der Ingenieure auf die Neuprogrammierung oder Aktualisierung der Software steuern, während die Betriebsleiter einen einfachen Überwachungszugriff erhalten.

In einer kürzlich im Auftrag von IBM durchgeführten Umfrage wurde darauf hingewiesen, dass mehr als 495 der alten Mitarbeiter ihre Zugangsdaten auch nach dem Ausscheiden aus dem Unternehmen behalten haben.

Mit den cloud-basierten Lösungen von EXOR ist dieses Risiko nun einfach zu beseitigen.

Alle Zugriffe – der gesamte Datenverkehr und alle Remote-Zugriffe – können in einem Bericht dokumentiert werden. Das ermöglicht die abschließende „manuelle“ Prüfung, ob die richtigen Benutzer Zugriff auf den richtigen Ebenen haben.

Netzwerkinfrastruktur

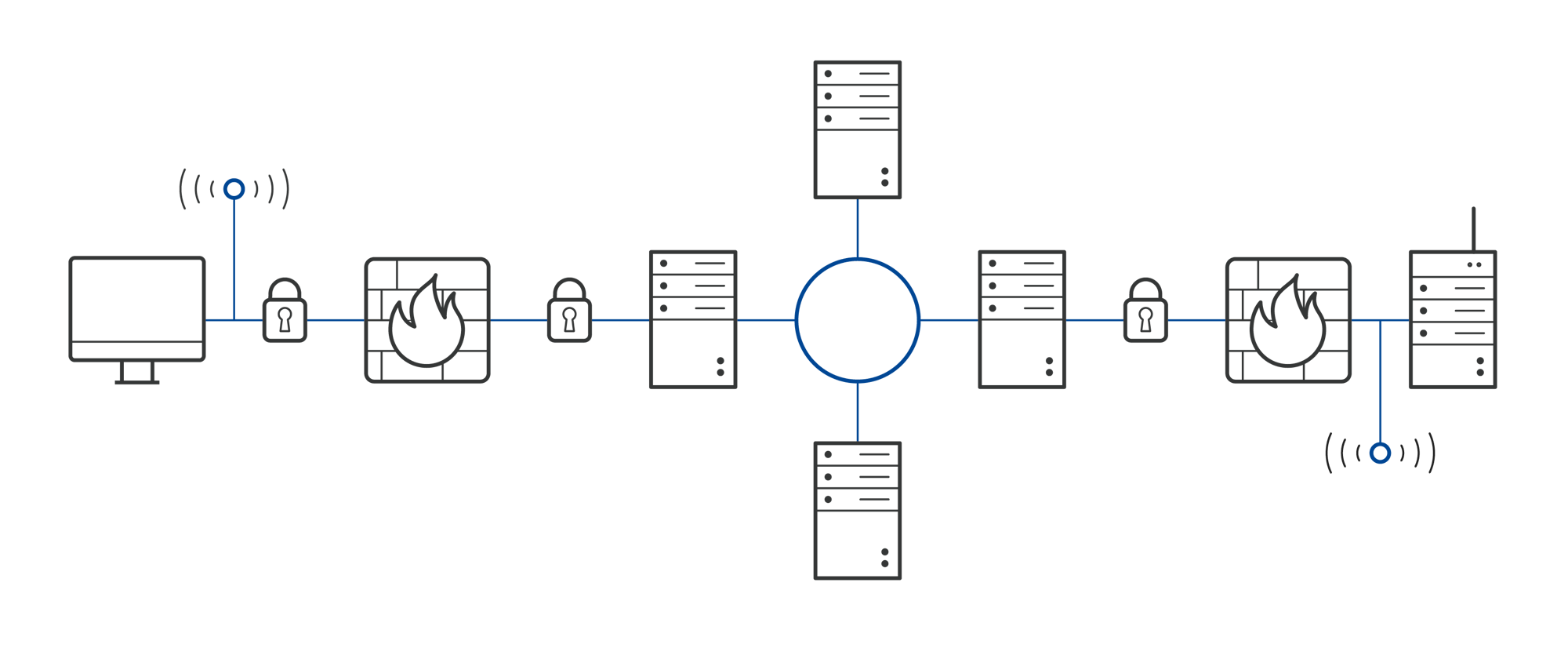

Die geschichtete Infrastruktur der EXOR cloud-basierten Lösungen spielt in allen unseren Remote-Zugriffslösungen eine wichtige Rolle.

Sie vereint in einem sicheren Datenbereich alle Netzwerkserver, VPN-Server und alle anderen Dienste. EXOR kooperiert mit führenden globalen Tier-1, 2 und 3 Hosting-Partnern, um die Latenz zu reduzieren und zu definieren. Eine definierte Latenzzeit ist eine der entscheidenden Voraussetzungen für das industrielle IoT.